Tutti conosciamo la fastidiosa sensazione di avere il telefono scarico e quindi inutilizzabile e di non avere con noi il nostro alimentatore. Cosa c’è di più naturale dunque di ricaricarlo dove è possibile, utilizzando magari una delle comode colonnine di ricarica installate nei luoghi pubblici?

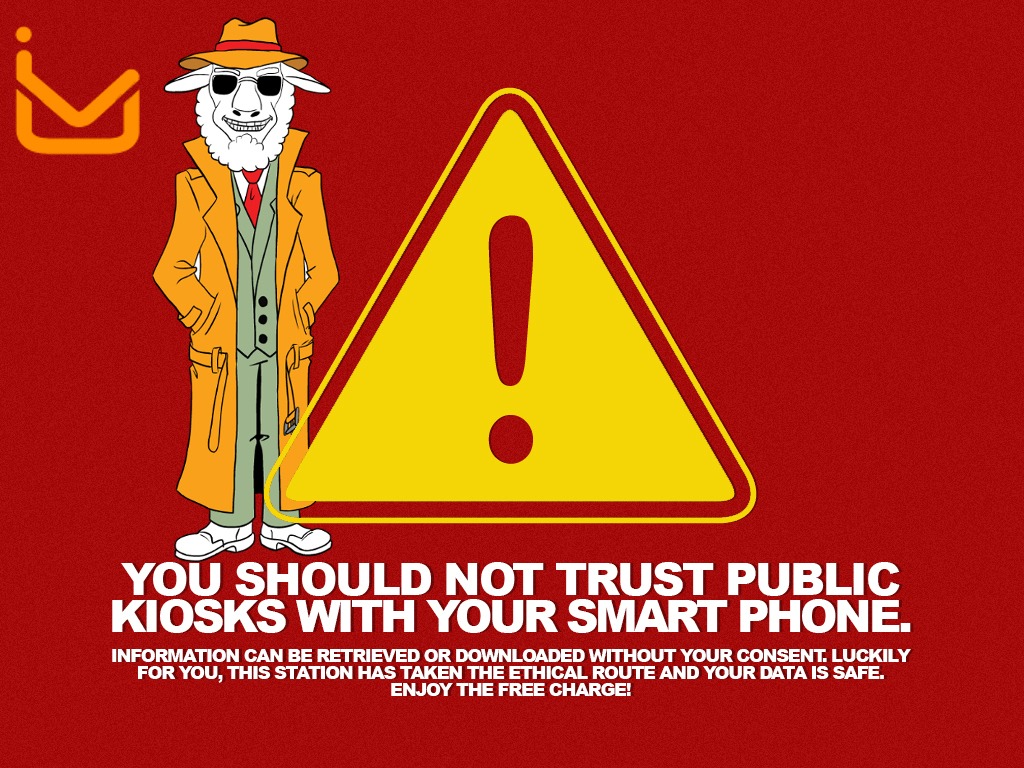

Ecco, questa operazione, all’apparenza banale, comporta invece molto rischi e dovrebbe essere evitata resistendo al bisogno impellente di avere di nuovo il nostro device operativo.

La raccomandazione arriva addirittura dall’FBI che lancia un’allerta sul rischio dell’attacco denominato “juice jacking”, attraverso il quale i truffatori riescono a utilizzare le porte usb pubbliche per rubare dati e per introdurre malware e software in grado di bucare i sistemi di sicurezza dei device.

Sulla questione è intervenuta anche la Federal Communication Commission (Fcc) che ha messo in guardia gli utenti anche su un altro aspetto: i criminali informatici potrebbero perfino lasciare collegati alla colonnina di ricarica dei cavi modificati, da usare per diffondere malware direttamente nei dispositivi.

Cos’è il Juice Jacking

La definizione di “juice jacking” nasce da Brian Krebs nel 2011 e si riferisce al tentativo di accedere ai dati degli smartphone utilizzando come canale di comunicazione proprio il cavo (jack) di alimentazione (juice) USB. Con quest’ultimo infatti è possibile ricaricare il telefono collegandolo ad esempio ad una porta USB del computer o ad una presa USB di ricarica come quelle presenti negli alberghi o in molti luoghi pubblici.

Ma lo stesso cavo è usato anche per la trasmissione dati e per sincronizzare contenuti tra lo smartphone e il computer. E il problema sta proprio qui perché attaccando lo smartphone a una presa USB pubblica, si rischia inconsapevolmente di collegarlo a un altro computer e di quindi di esporlo a un attacco. Oggi questo tipo di frode si è molto diffuso proprio per l’aumento di luoghi di ricarica gratuiti e per la pratica dello smartworking, soprattutto quando ci sono postazioni condivise da più utenti.

Come funziona

La violazione passa generalmente dall’installazione di un software (un malware appunto) oppure dalla semplice copia di nascosto dei dati contenuti in un telefono o un tablet o un computer portatile. Secondo gli esperti, i dispositivi Android sarebbero più esposti rispetto a quelli realizzati da Apple, ma nessun dispositivo può essere considerato del tutto al sicuro rispetto a questa pratica. Il bello è che anche staccando quel cavo dal nostro device il rischio può continuare. Il tracciamento dei dati può infatti avvenire anche successivamente all’attacco, permettendo ai pirati informatici di continuare a rubare dati, informazioni, foto e video. I rischi di questo fenomeno comprendono anche l’utilizzo di “cryptominer“, processi nascosti all’interno di un’app, di un sito web o di un link in grado di utilizzare le risorse del computer infettato per generare criptovaluta per conto degli hacker all’insaputa del proprietario; oppure di spyware o trojan, in grado di danneggiare il dispositivo, o dei ransomware che sequestrano digitalmente i dati per mezzo della crittografia, per poi chiedere un riscatto, in genere di tipo economico.

Insomma un’operazione che può sembrare innocua come quella di ricaricare un cellulare può invece avere conseguenze anche molto gravi.

Come proteggersi

L’FBI raccomanda di portare con sé sempre il caricatore o un powerbank (batteria di riserva).

Inoltre, se proprio non si può fare a meno di utilizzare una porta USB pubblica, è consigliabile usare un cavo per sola alimentazione/ricarica, privo cioè dei “fili” utilizzati per la trasmissione di dati. In ogni caso è sempre importante spegnere il telefono prima di metterlo in carica.

Il sito dell’Fbi fornisce inoltre diversi altri suggerimenti standard come cambiare abitualmente le password e dotarsi di efficaci strumenti antivirus. Oltre a queste raccomanda di non effettuare operazioni delicate come transazioni di denaro, acquisti online con carta di credito o login in siti sensibili come quelli della propria banca o legati alla propria professione, quando si è collegati a una rete pubblica.

Tutte raccomandazioni molto utili, a monte delle quali ci dovrebbe essere comunque una preparazione solida e continua sui rischi informatici. La migliore difesa dagli attacchi che possono trovarsi oggi dietro ogni angolo della nostra quotidianità non è un elenco di regole da imparare e ricordare, ma una vera e propria postura digitale che ci rende saldi e inattaccabili e che si può acquisire solo seguendo un percorso di formazione sostanzioso, continuo e di qualità.