Todos conocemos la molesta sensación de tener el teléfono sin batería y, por tanto, inutilizable, y no llevar encima una batería para cargarlo. Entonces, ¿qué hay más normal que cargarlo donde sea posible, quizás utilizando una de las cómodas estaciones de recarga instaladas en lugares públicos?

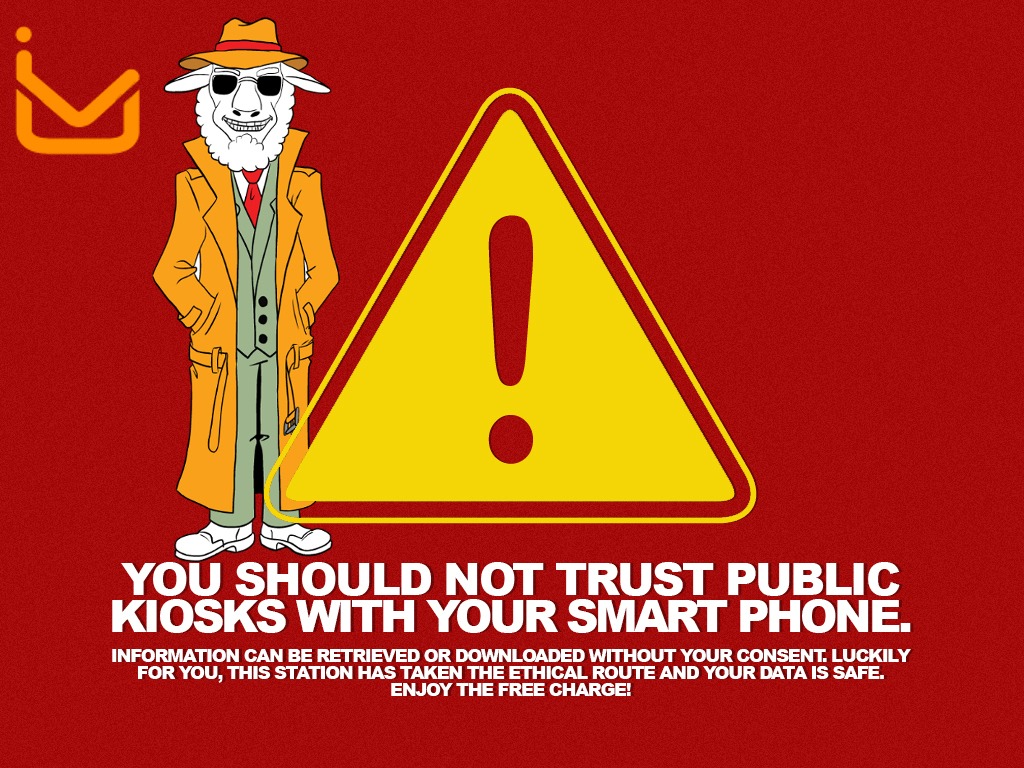

Sin embargo, esta acción aparentemente trivial conlleva muchos riesgos y debemos evitarla y resistir el impulso de volver a poner en marcha nuestro dispositivo.

La recomendación procede incluso del FBI, que emite una alerta sobre el riesgo del ataque conocido como «juice jacking». A través de esta estrategia, los estafadores consiguen utilizar puertos USB públicos para robar datos e introducir malware y software que pueden vulnerar los sistemas de seguridad de los dispositivos.

La Federal Communication Commission (FCC) también intervino en el asunto y advirtió a los usuarios sobre otro aspecto: los ciberdelincuentes podrían incluso dejar cables manipulados conectados a la columna de carga, que usarían para propagar malware directamente a los dispositivos.

Qué es el «juice jacking»

El término «juice jacking» fue acuñado por Brian Krebs en 2011 y se refiere al intento de acceder a los datos de un teléfono móvil utilizando el cable («jack») de alimentación («juice») USB como canal de comunicación. Con esto, el teléfono puede cargarse conectándolo, por ejemplo, a un puerto USB del ordenador o a una toma de carga USB como las que hay en los hoteles o en muchos lugares públicos.

Sin embargo, este mismo cable también se utiliza para la transmisión de datos y para sincronizar contenidos entre el teléfono móvil y el ordenador. Ahí precisamente radica el problema, ya que al conectar el teléfono móvil a una toma USB pública, te arriesgas sin saberlo a conectarlo a otro ordenador y exponerlo así a un ataque. Hoy en día, este tipo de fraude se ha hecho muy popular precisamente por el aumento de los lugares de recarga gratuitos y la práctica del teletrabajo, sobre todo cuando varios usuarios comparten un mismo puesto.

Cómo funciona

La intrusión implica generalmente la instalación de software (malware) o simplemente la copia encubierta de datos de un teléfono, tableta u ordenador portátil. Según los expertos, los dispositivos Android estarían más expuestos que los fabricados por Apple, pero ningún dispositivo puede considerarse totalmente a salvo de esta práctica. Lo preocupante es que el riesgo puede continuar aunque desconectemos ese cable de nuestro dispositivo. De hecho, el rastreo de datos puede tener lugar incluso después del ataque, lo que permite a los hackers seguir robando datos, información, fotos y vídeos. Los riesgos propios de este fenómeno también incluyen el uso de«criptominería»,procesos ocultos dentro de una aplicación, sitio web o enlace que pueden utilizar los recursos del ordenador infectado para generar criptomonedas para los hackers sin el conocimiento del propietario. Además, pueden utilizarse «spyware» o troyanos,capaces de dañar el dispositivo, o «ransomware», que secuestra digitalmente los datos mediante encriptación y a continuación exige un rescate, normalmente económico.

En resumen, una acción aparentemente tan inocua como cargar un teléfono móvil puede acarrear consecuencias muy graves.

Cómo protegerse

El FBI recomienda llevar siempre un cargador o una «powerbank» (batería de reserva).

En todo caso, si realmente necesitas usar un puerto USB público, es aconsejable que utilices un cable dedicado exclusivamente para la alimentación/carga, es decir, sin los «hilos» utilizados para la transmisión de datos. Sea como fuere, siempre es importante apagar el teléfono antes de cargarlo.

El sitio web del FBI también proporciona otros consejos estándar, como cambiar rutinariamente las contraseñas y equiparse con herramientas antivirus eficaces. Además, recomienda no realizar acciones críticas, como transacciones monetarias, compras en línea con tarjeta de crédito o visitas a sitios sensibles, como los del banco o el trabajo, cuando se está conectado a una red pública.

Todas estas recomendaciones resultan muy útiles, pero siempre debería haber previamente una formación sólida y continua sobre los ciberriesgos. La mejor defensa contra los ataques que hoy se encuentran en cada esquina de nuestra vida cotidiana no es una lista de reglas que hay que aprender y recordar. Más bien, se trata de adoptar una contundente actitud digital que nos haga infranqueables y que solo puede adquirirse siguiendo una formación exhaustiva, continua y de calidad.