Nous connaissons tous la frustration d’avoir un téléphone portable déchargé et donc inutilisable, et de ne pas avoir notre câble d’alimentation avec nous. Alors, quoi de plus naturel que de le recharger là où c’est possible, en utilisant peut-être l’une des bornes de recharge confortables mises à disposition dans les lieux publics ?

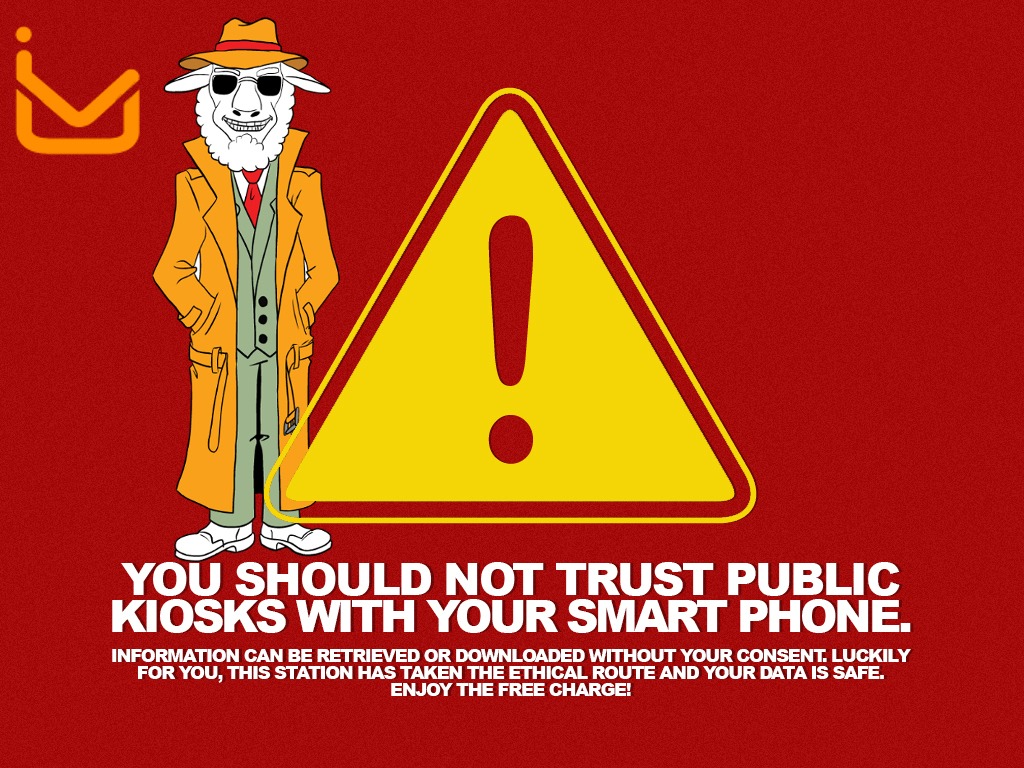

Et bien, cette opération, en apparence banale, comporte au contraire beaucoup de risques et devrait être évitée en résistant à l’envie d’avoir coûte que coûte un téléphone à nouveau opérationnel.

La recommandation vient même du FBI qui lance une alerte sur un risque d’attaque appelée « juice jacking », grâce à laquelle les escrocs peuvent utiliser les ports USB publics pour voler des données et introduire des programmes malveillants et des logiciels capables de faire planter les systèmes de sécurité des appareils.

La Federal Communication Commission (FCC) a également mis en garde les utilisateurs sur un autre aspect : les cybercriminels pourraient même laisser connectés à la colonne de charge des câbles modifiés, à utiliser pour diffuser des programmes malveillants directement dans les appareils.

Qu’est-ce que le Juice Jacking ?

La définition de « juice jacking » a été fournie par Brian Krebs en 2011 et se réfère à la tentative d’accéder aux données des smartphones en utilisant comme canal de communication le câble (jack) d’alimentation (juice) USB. Avec ce dernier, il est en effet possible de recharger le téléphone en le connectant, par exemple, à un port USB de l’ordinateur ou à une prise USB de recharge comme celles présentes dans les hôtels ou dans de nombreux lieux publics.

Mais le même câble est également utilisé pour la transmission de données et pour synchroniser le contenu entre le smartphone et l’ordinateur. Et c’est là que réside le problème car en branchant votre smartphone sur une prise USB publique, vous risquez inconsciemment de le connecter à un autre ordinateur et donc, de l’exposer à une attaque. Aujourd’hui, ce type de fraude s’est répandu précisément en raison de l’augmentation des points de recharge gratuits et de la pratique du télétravail, en particulier lorsqu’il y a des postes partagés par plusieurs utilisateurs.

Comment ça marche ?

La violation passe généralement par l’installation d’un logiciel (un programme malveillant précisément) ou par la simple copie secrète des données contenues dans un téléphone, une tablette ou un ordinateur portable. Selon les experts, les appareils Android seraient plus exposés que ceux fabriqués par Apple, mais aucun appareil ne peut être considéré comme totalement sûr par rapport à cette pratique. Le problème est que même en débranchant ce câble de notre appareil, le risque reste présent. Le suivi des données peut également avoir lieu après l’attaque, ce qui permet aux pirates de continuer à voler des données, des informations, des photos et des vidéos. Les risques de ce phénomène comprennent également l’utilisation de « cryptominer », processus cachés dans une application, un site internet ou un lien pouvant utiliser les ressources de l’ordinateur infecté pour générer de la crypto-monnaie pour le compte de pirates informatiques à l’insu du propriétaire ; ou bien de spyware ou cheval de Troie, capables d’endommager votre appareil, ou des rançongiciels qui saisissent numériquement les données par cryptage, pour ensuite demander une rançon, généralement de type économique.

En bref, une opération qui peut sembler anodine comme recharger un téléphone portable peut avoir des conséquences très graves.

Comment bien se protéger ?

Le FBI recommande de toujours emporter avec soi le chargeur ou une powerbank (batterie de secours).

De plus, si vous ne pouvez pas vous passer d’un port USB public, il est conseillé d’utiliser un câble d’alimentation/recharge uniquement, c’est-à-dire sans les « fils » utilisés pour la transmission de données. Dans tous les cas, il est toujours important d’éteindre le téléphone avant de le charger.

Le site du FBI fournit également plusieurs autres conseils standard tels que changer régulièrement les mots de passe et se doter d’antivirus efficaces. En plus de cela, nous vous recommandons de ne pas effectuer de transactions sensibles telles que des transactions d’argent, des achats en ligne par carte bancaire ou des connexions à des sites sensibles tels que ceux de votre banque ou liés à votre profession, lorsque vous êtes connecté à un réseau public.

Ces recommandations sont très utiles, mais en amont, il devrait y avoir tout de même une préparation solide et continue sur les risques informatiques. La meilleure défense contre les attaques qui peuvent se trouver aujourd’hui dans tous les coins de notre quotidien n’est pas une liste de règles à apprendre et à mémoriser, mais consiste à adopter une véritable posture numérique qui nous rend fermes et inattaquables et que l’on ne peut développer qu’en suivant un parcours de formation substantiel, continu et de qualité.