Attacco Ransomware as a Service alla No Profit Water for People

Nessuno si rifiuterebbe di dare da bere agli assetati. O perlomeno questo è quello che ci piace pensare.

Ma sappiamo anche che quello del crimine è un mondo a sé, che non solo non segue le regole ma neanche la coscienza collettiva.

Succede così che i criminali informatici, che non hanno certo il cuore tenero, non facciano sconti a nessuno. Nemmeno a chi opera nel no profit per fornire beni e servizi essenziali alle persone nel mondo in grande difficoltà.

È il caso dell’ultimo attacco ransomware “as a service” all’organizzazione Water for People, fondata all’inizio degli anni Novanta dall’American Water Works Association in risposta alla crescente insufficienza d’acqua nei paesi in via di sviluppo. L’Ong, che opera in 9 paesi, Bolivia, Guatemala, Honduras, Perù, India, Malawi, Ruanda, Tanzania e Uganda, è impegnata a migliorare l’accesso all’acqua pulita per circa 200 mila persone nei prossimi 8 anni.

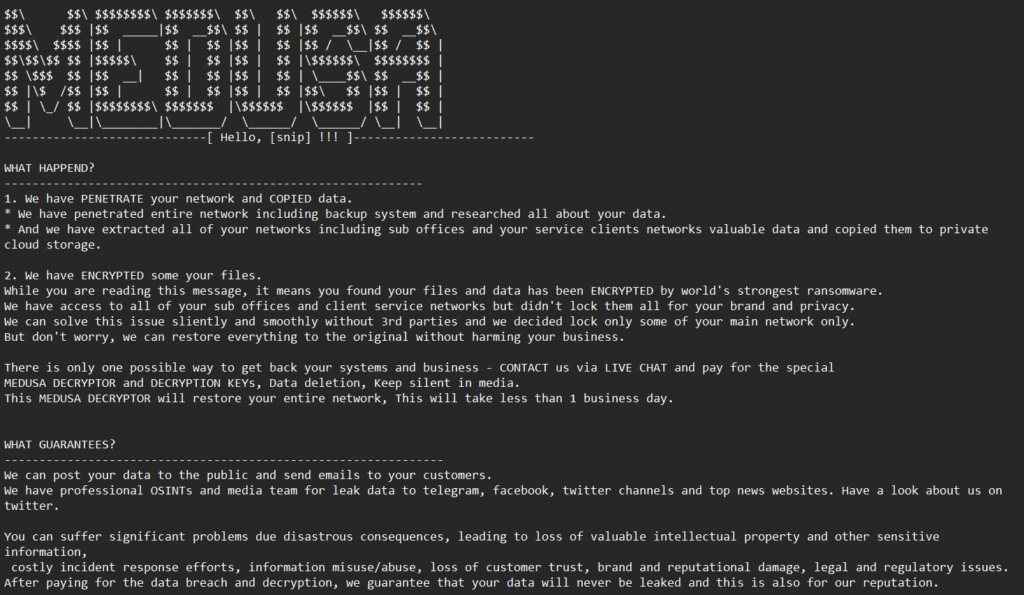

I criminali della banda Medusa hanno rivendicato l’attacco lo scorso giovedì, chiedendo, entro 10 giorni, il pagamento di un riscatto di 300.000 dollari per non pubblicare i dati e le informazioni rubate.

Un portavoce di Water for People ha dichiarato che i dati rubati sono precedenti al 2021 e che, di conseguenza, il sistema finanziario dell’Organizzazione non è stato compromesso. Inoltre ha rassicurato sulle misure di rafforzamento della sicurezza messe in campo per prevenire incidenti futuri.

“Il recente attacco informatico di Medusa Locker Ransomware – ha dichiarato – non ha influenzato il nostro importante lavoro contro la crisi idrica globale e a favore di un accesso duraturo all’acqua pulita e ai servizi igienico-sanitari”.

Insomma dall’Ong rassicurano e tranquillizzano, ma una cosa è certa: le organizzazioni no profit non sono esenti dall’essere preda dei criminali.

Se l’attacco informatico su Water For People si rivelasse andato a buon fine le implicazioni potrebbero essere molto gravi.

Al di là delle immediate ripercussioni finanziarie relative al riscatto, la potenziale esposizione dei dati sensibili potrebbe compromettere l’integrità e l’affidabilità dell’organizzazione, con serie ricadute sulle comunità che si affidano al sostegno di Water For People e conseguente perdita di fiducia da parte dei donatori. Un danno serio per la stessa sopravvivenza dell’Ong.

Basti pensare che Water for People subito prima di questo attacco aveva ricevuto una donazione di 15 milioni di dollari da MacKenzie Scott, l’ex moglie miliardaria del fondatore di Amazon Jeff Bezos. Non ci sono prove, ovviamente, che questa sia la causa dell’attacco, ma il sospetto è molto fondato.

Inoltre, tali organizzazioni sono particolarmente esposte perché raccolgono e custodiscono i dati sensibili degli utenti (codici fiscali di donatori e volontari, dati relativi alla carta di credito, informazioni sanitarie personali e altro).

Il ransomware Medusa

Il ransomware Medusa noto anche come MedusaLocker, è emerso a settembre 2019, principalmente rivolto ai computer Windows. Fin dalla sua nascita, il gruppo è stato responsabile di attacchi a varie entità, tra cui società, enti governativi e operatori sanitari.

Il modus operandi comporta la crittografia dei dati della vittima, la negazione dell’accesso ai dispositivi e la richiesta di un riscatto per lo sblocco. Pena, la pubblicazione delle informazioni sensibili.

Per fortuna non tutte le bande di criminali sono uguali e tra loro c’è chi, come ad esempio il gruppo DarkSide, si è dotato di un codice di condotta che gli impedisce di attaccare scuole, organizzazioni non profit, ONG e altre realtà socialmente rilevanti.

Ransomware-as-a-service, le nuove agenzie di servizi per criminali

Molti esperti sono convinti che il sempre più diffuso utilizzo del Ransomware-as-a-service (RaaS) abbia avuto negli ultimi tempi un ruolo chiave nel mantenere alta la diffusione del ransomware, che rimane uno degli attacchi più utilizzati dal crimine. Da un rapporto del 2022 di Zscaler è emerso che 8 delle 11 varianti di ransomware più attive erano varianti RaaS.

Il modello RaaS è diventato sempre più popolare tra gli hacker, perché è accessibile anche da parte di criminali improvvisati, che non sono costretti a sviluppare malware per proprio conto.

Dall’altro lato gli sviluppatori possono guadagnare senza attaccare direttamente e senza sporcarsi troppo le mani. Non fanno altro che sviluppare e confezionare i loro strumenti malevoli, organizzarli in kit e abbonamenti (annuali, mensili, una tantum) e venderli ad altri criminali nel dark web.

Spesso, insieme al prodotto malevolo, gli sviluppatori vendono una serie di servizi: supporto tecnico; accesso a forum privati per consigli e informazioni tra hacker; accesso a portali per l’elaborazione dei pagamenti (per la maggior parte in criptovalute); consulenza per la scrittura personalizzata di richieste di riscatto o per la trattativa con le vittime.

Si tratta quindi di vere e proprie agenzie di servizi per chi vuole intraprendere la carriera di criminale informatico che allargano pericolosamente la superficie di attacco, imbarcando criminali improvvisati e senza scrupoli.

Come difendersi dal Ransomware

Cambiamenti questi che impongono un’attenzione sempre maggiore alla sicurezza delle proprie organizzazioni.

Come non ci stancheremo mai di ripetere, la consapevolezza è il primo passo per difendersi.

Oltre agli strumenti tecnologici, sempre più diffusi, in grado di arginare il problema degli attacchi cyber, l’arma più efficace è la formazione e la corretta postura digitale diffusa e personalizzata, considerato che il principale fattore che mette ancora a rischio la sicurezza rimane quello umano.

Le parole d’ordine sono dunque: consapevolezza, attenzione, formazione e addestramento efficace e misurato sulle singole persone, anche grazie all’utilizzo dell’intelligenza artificiale e del machine learning.