Ataque de «ransomware» como servicio a la organización sin ánimo de lucro Water for People

Nadie se negaría a dar de beber al sediento. O al menos eso es lo que queremos pensar.

Pero también sabemos que la delincuencia es un mundo en sí mismo que no solo no sigue las normas, sino que tampoco respeta la conciencia colectiva.

Así ocurre que los ciberdelincuentes, que desde luego no tienen el corazón sensible, no dan tregua a nadie. Ni siquiera a quienes trabajan en organizaciones sin ánimo de lucro para proporcionar bienes y servicios esenciales a personas muy necesitadas por todo el mundo.

Este es el caso del último ataque de «ransomware como servicio» a la organización Water for People, fundada a principios de los años noventa por laAmerican Water Works Association para hacer frente a la creciente escasez de agua en los países en desarrollo. La ONG, que opera en nueve países (Bolivia, Guatemala, Honduras, Perú, India, Malawi, Ruanda, Tanzania y Uganda), tiene el compromiso de mejorar el acceso al agua potable de unas 200 000 personas durante los próximos ocho años.

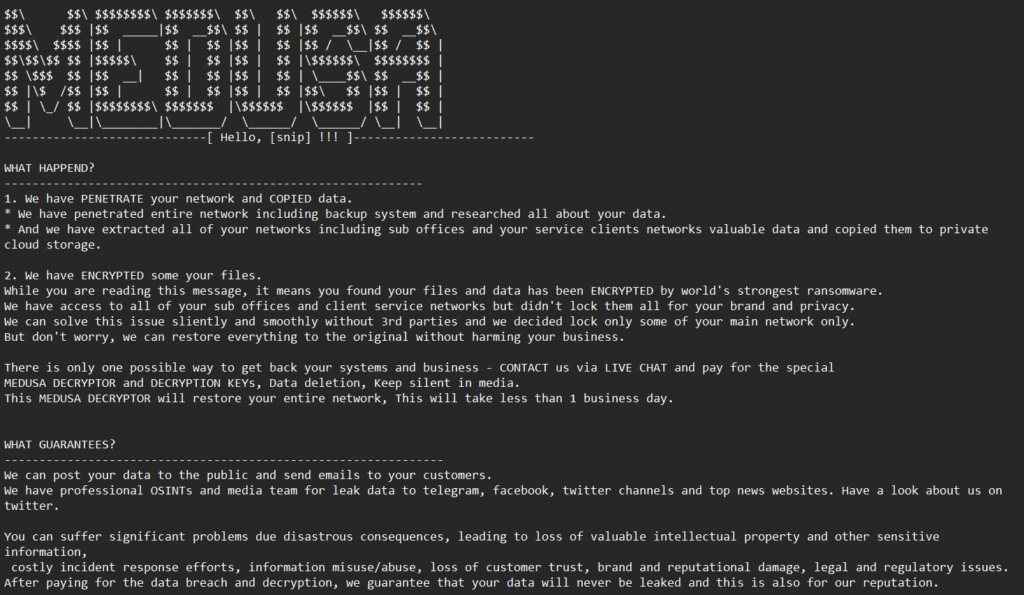

Los delincuentes de la banda Medusa reivindicaron el ataque el pasado jueves, exigiendo, en un plazo de 10 días, el pago de un rescate de 300 000 dólares a cambio de no publicar los datos y la información robados.

Un portavoz de Water for People declaró que los datos robados son anteriores a 2021 y que, en consecuencia, el sistema financiero de la organización no se ha visto comprometido. También ofreció garantías sobre las medidas de refuerzo de la seguridad puestas en marcha para prevenir futuros incidentes.

El portavoz afirmó: «El reciente ataque cibernético de Medusa Locker Ransomware no ha afectado a nuestra importante labor contra la crisis mundial del agua y a favor del acceso sostenible al agua limpia y al saneamiento».

En resumen, desde la ONG envían un mensaje de tranquilidad, pero una cosa está clara: las organizaciones sin ánimo de lucro no están exentas de ser presa de los delincuentes.

Si el ciberataque contra Water For People resulta tener éxito, las implicaciones podrían ser muy graves.

Más allá de las implicaciones económicas inmediatas relacionadas con el «ransomware», la posible exposición de datos sensibles podría poner en peligro la integridad y la fiabilidad de la organización, con graves repercusiones para las comunidades que dependen del apoyo de Water For People y la consiguiente pérdida de confianza de los donantes. Un grave daño para la propia supervivencia de la ONG.

Basta decir que Water for People, justo antes de este ataque, había recibido una donación de 15 millones de dólares de MacKenzie Scott, la multimillonaria exmujer del fundador de Amazon, Jeff Bezos.. No hay pruebas, por supuesto, de que esta sea la causa del ataque, pero la sospecha está bien fundada.

Además, estas organizaciones están particularmente expuestas porque recogen y almacenan datos sensibles de los usuarios (números de identificación fiscal de donantes y voluntarios, datos de tarjetas de crédito, información personal de salud y mucho más).

El «ransomware» Medusa

El «ransomware» Medusa, también conocido como MedusaLocker, surgió en septiembre de 2019, principalmente dirigido a ordenadores con Windows. Desde su creación, el grupo ha sido responsable de ataques contra varias entidades, incluidas empresas, organismos gubernamentales y proveedores de asistencia sanitaria.

El «modus operandi» consiste en cifrar los datos de la víctima, bloquear el acceso a los dispositivos y exigir un rescate para desbloquearlos. De no pagarlo, amenazan con la publicación de la información sensible.

Afortunadamente, no todas las bandas de delincuentes son iguales y hay algunas, como el grupo DarkSide, que se han dotado de un código de conducta por el que no atacan escuelas, organizaciones sin ánimo de lucro, ONG y otras entidades con relevancia social.

«Ransomware como servicio», las nuevas agencias de servicios para delincuentes

Muchos expertos están convencidos de que el uso cada vez más generalizado del «ransomware como servicio» (RaaS, por sus siglas en inglés) ha desempeñado un papel clave en los últimos tiempos para mantener la propagación del «ransomware», que sigue siendo uno de los ataques delictivos más utilizados. Un informe de 2022 de Zscaler revela que 8 de las 11 variantes de «ransomware» más activas eran de tipo RaaS.

El modelo RaaS se ha vuelto cada vez más popular entre los «hackers», pues también es accesible para los delincuentes aficionados, que no tienen que desarrollar «malware» por su cuenta.

Por otro lado, los desarrolladores pueden ganar dinero sin realizar ataques directos y sin ensuciarse demasiado las manos. Lo único que hacen es desarrollar y empaquetar sus herramientas maliciosas, organizarlas en kits y suscripciones (anuales, mensuales, puntuales) y venderlas a otros delincuentes en la web oscura.

A menudo, junto con el producto malicioso, los desarrolladores venden una serie de servicios: soporte técnico; acceso a foros privados de asesoramiento e información entre «hackers»; acceso a portales para procesar pagos (la mayoría en criptomonedas); asesoramiento sobre redacción personalizada de peticiones de rescate o negociación con las víctimas.

Por lo tanto, se trata de verdaderas agencias de servicios para quienes quieren hacer carrera como ciberdelincuentes, que amplían peligrosamente la superficie de ataque, embarcándose en delitos improvisados y sin escrúpulos.

Cómo defenderse del «ransomware»

Estos cambios exigen una atención cada vez mayor a la seguridad de las organizaciones.

Como nunca nos cansaremos de repetir, la concienciación es el primer paso para defenderse.

Además de las herramientas tecnológicas, cada vez más extendidas, que pueden frenar el problema de los ciberataques, el arma más eficaz es la formación generalizada y personalizada y una actitud digital correcta, dado que el principal factor que sigue poniendo en riesgo la seguridad sigue siendo el humano.

Por tanto, las palabras clave son: concienciación, atención, formación y entrenamiento eficaz y medido de las personas, también mediante el uso de la inteligencia artificial y el aprendizaje automático.