Nonostante i tanti “upgrade” dei cyber criminali, il fattore umano rimane l’anello debole

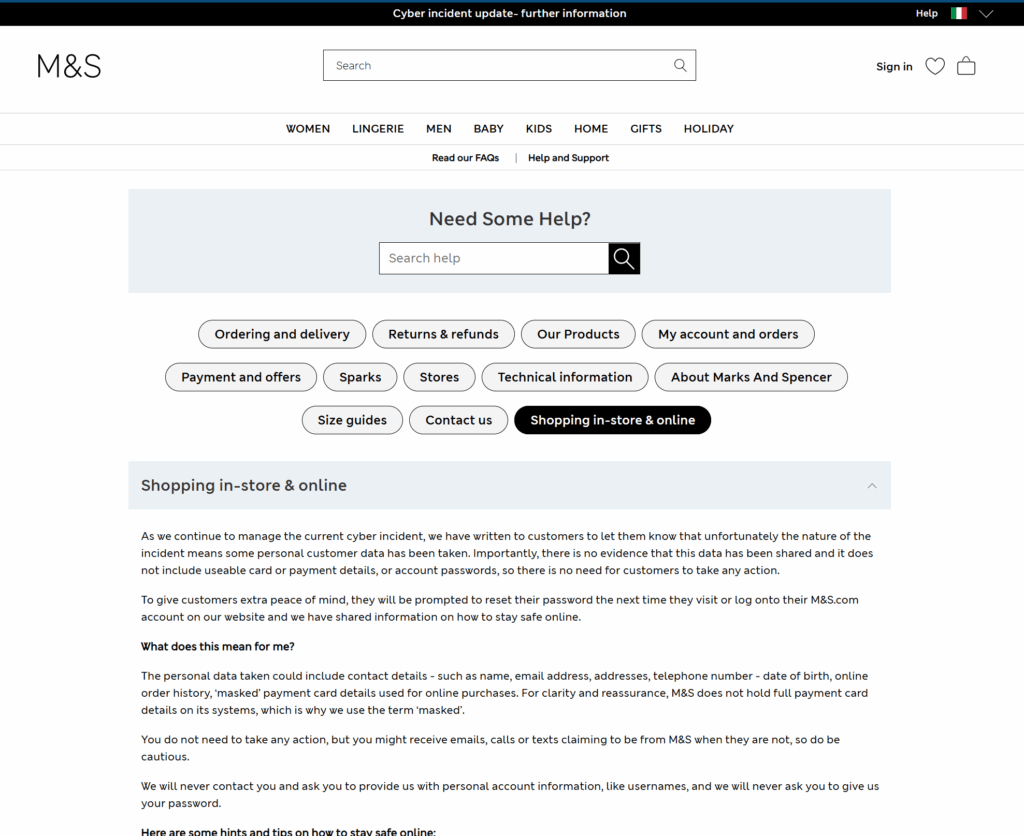

Nonostante sia trascorso un mese, non c’è nessun segnale di ritorno alla normalità e soprattutto si contano danni milionari. Parliamo dell’attacco a Marks & Spencer (M&S), uno dei rivenditori più conosciuti del Regno Unito, che vanta oltre 140 anni di storia, impiega 64.000 persone e conta 565 negozi, e che ha subito, lo scorso 22 aprile, uno dei peggiori attacchi informatici degli ultimi tempi.

L’incidente ha costretto la divisione online di abbigliamento a interrompere le attività che non sono ancora state ripristinate, ha lasciato alcuni scaffali alimentari vuoti nei negozi, e ha lasciato, fino ad ora, una perdita di 60 milioni di sterline (80 milioni di dollari) in mancati profitti. In borsa la società ha perso fino ad oggi circa 1,2 miliardi di sterline. Secondo una dichiarazione arrivata mercoledì scorso dallo stesso rivenditore l’attacco comporterà un costo di circa 300 milioni di sterline (403 milioni di dollari) sull’utile operativo dell’anno in corso.

Oltre a tutto questo, la catena deve affrontare una class action milionaria da parte in particolare di un numero imprecisato di clienti scozzesi i cui dati sono stati trafugati dai cyber criminali.

Lo studio legale Thompsons Solicitors, esperto in questo genere di reati e incaricato di seguire la causa lo definisce “Il più grande furto di dati in cui siamo mai stati coinvolti”.

Gli analisti informatici e i dirigenti del settore retail del noto brand britannico hanno affermato che l’azienda è stata vittima di un attacco ransomware, ha rifiutato di pagare, seguendo le raccomandazioni del governo, e sta lavorando per reinstallare tutti i suoi sistemi informatici.

Dietro l’attacco pare ci sia un un gruppo che si fa chiamare DragonForce, e che è considerato una sorta di franchising del crimine informatico.

Questo gruppo offre, infatti, ad altri cyber criminali il ransomware come un servizio (“Ransomware-as-a-Service“), e si assicura una commissione del 20% sui riscatti ottenuti.

Peraltro, da pochi mesi, il gruppo ha fatto un upgrade: In un post del 19 marzo 2025, ha annunciato il suo riposizionamento come “cartello” e ha introdotto il passaggio a un modello distribuito che consente ai suoi “affiliati” di creare i propri “brand del crimine”.

DragonForce fornisce dunque la sua infrastruttura e i suoi strumenti, ma non richiede agli affiliati di utilizzare il suo ransomware. Le funzionalità pubblicizzate includono pannelli di amministrazione e di assistenza clienti, strumenti di crittografia e negoziazione del riscatto, un sistema di archiviazione dei file, un sito di fuga di notizie basato su Tor con un dominio .onion e servizi di supporto.

Un mondo, quello del crimine, sempre più organizzato ed efficiente e, per tutti gli altri, una prospettiva a dir poco spaventosa.

Secondo il britannico National Cyber Security Center (NCSC) gli attacchi sono stati effettuati con tecniche di social engineering: i pirati hanno scelto accuratamente le vittime e poi, attraverso finte mail o telefonate, si sono spacciati per colleghi o operatori IT al fine di rubare le credenziali per accedere ai sistemi della società e avanzare la richiesta di riscatto.

Una modalità di attacco molto diffusa che a livello globale, secondo il nuovo Report Ransomfeed, conta 1.747 rivendicazioni solo nel secondo quadrimestre 2024.

Di queste, 58 hanno riguardato l’Italia ed equivalgono a poco più di un attacco ransomware ogni due giorni, con un incremento quasi del 100% rispetto al secondo quadrimestre del 2022.

In Italia, oltre ai danni suddetti, le vittime di ransomware sono inoltre soggette a sanzioni in base a un provvedimento emanato nel 2022 dal Garante per la protezione dei dati personali. Un monito nei confronti delle organizzazioni che devono attrezzarsi meglio per la protezione dei dati e la gestione del rischio cyber.

Certo, la storia di Marks & Spencer, ci dice che anche altri paesi, che spesso consideriamo più avanti di noi, hanno molto da migliorare sul fronte della sicurezza.

Nel Regno Unito, a seguito di quest’ultima vicenda, il NCSC ha emesso un avviso a tutte le organizzazioni chiedendo di rivedere le modalità con cui i loro help desk autorizzano i reset delle password, soprattutto per i dipendenti con ruoli sensibili.

Ma alla fine, anche se le storie cambiano e i protagonisti sono diversi, la morale è sempre la stessa.

L’elemento umano è l’anello debole della catena e su quello bisogna lavorare.

Essendo il ransomware un metodo di attacco che sfrutta il fattore umano facendo leva sulla vulnerabilità, sulla distrazione, sull’emotività e, in generale, sulla mancanza di un’adeguata consapevolezza, è imprescindibile rafforzare quest’ultima e assumere una postura digitale adeguata ai tempi.

Per le aziende e le organizzazioni investire in percorsi formativi di eccellenza, continuamente aggiornati e che prevedano esercitazioni pratiche e training personalizzati non è più un optional. L’obiettivo è quello di trasformare il “fattore umano” da anello debole della catena a primo fattore di difesa. Una metamorfosi necessaria ma che richiede la scelta del giusto percorso per arrivare dritti all’obiettivo senza fatica, anzi divertendosi.