Malgré les nombreuses « améliorations » apportées par les cybercriminels, le facteur humain reste le maillon faible.

Bien qu’un mois se soit écoulé, il n’y a aucun signe de retour à la normale et, surtout, les dégâts se chiffrent en millions. Il s’agit de l’attaque contre Marks & Spencer (M&S), l’un des détaillants les plus connus du Royaume-Uni avec plus de 140 ans d’histoire, 64 000 employés et 565 magasins, qui a subi l’une des pires cyberattaques de ces derniers temps le 22 avril.

L’incident a contraint la division de vêtements en ligne à cesser ses activités, qui n’ont pas encore été rétablies, a laissé des étagères vides dans les magasins et a entraîné une perte de 60 millions de livres sterling (80 millions de dollars) en termes de manque à gagner jusqu « à présent. En bourse, la société a perdu environ 1,2 milliard de livres sterling à ce jour. Selon une déclaration du détaillant lui-même , mercredi, l » attaque coûtera environ 300 millions de livres (403 millions de dollars) en bénéfice d’exploitation pour l’année en cours.

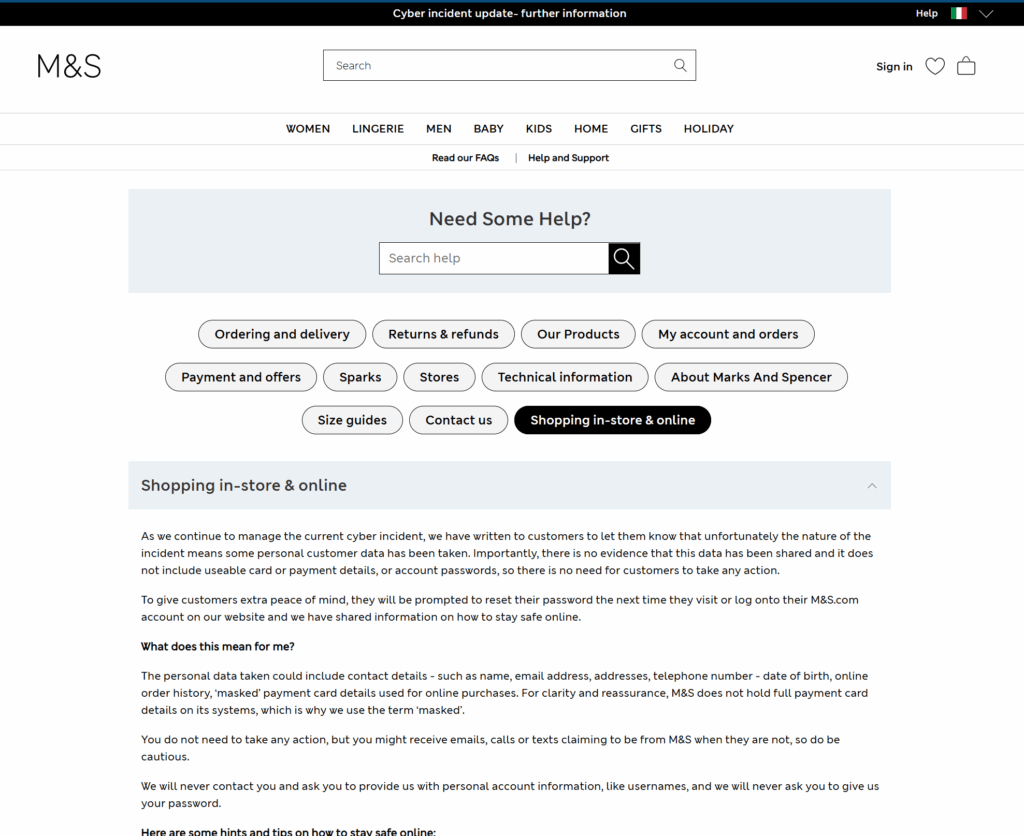

En outre, la chaîne doit faire face à un recours collectif de plusieurs millions de dollars de la part d’un nombre indéterminé de clients écossais dont les données ont été dérobées par des cybercriminels.

Le cabinet d’avocats Thompsons Solicitors, spécialiste de ce type de délit et chargé de l’affaire, estime qu’il s’agitdu « plus grand vol de données auquel nous ayons jamais participé« .

Des analystes informatiques et des cadres du secteur de la vente au détail de la célèbre marque britannique ont déclaré que l’entreprise a été victime d’une attaque par ransomware, qu’elle a refusé de payer, qu’elle a suivi les recommandations du gouvernement et qu’elle s’efforce de réinstaller tous ses systèmes informatiques.

Derrière cette attaque se trouve apparemment un groupe se faisant appeler DragonForce, qui est considéré comme une sorte de franchise cybercriminelle.

Ce groupe propose en effet à d’autres cybercriminels des ransomwares en tant que service (‘).Ransomware-as-a-Service« ) et s’assure une commission de 20 % sur la rançon obtenue.

Cependant, il y a quelques mois, le groupe a fait une mise à jour : dans un message daté du 19 mars 2025, il a annoncé son repositionnement en tant que « cartel » et a présenté un modèle distribué qui permet à ses « affiliés » de créer leurs propres « marques criminelles ».

DragonForce fournit donc son infrastructure et ses outils, mais n’exige pas de ses affiliés qu’ils utilisent son ransomware. Les caractéristiques annoncées comprennent des panneaux d’administration et d’assistance à la clientèle, des outils de cryptage et de négociation de rançon, un système de stockage de fichiers, un site de fuite basé sur Tor avec un domaine .onion, et des services d’assistance.

Un monde, celui du crime, de plus en plus organisé et efficace et, pour tous les autres, une perspective pour le moins effrayante.

Selon le National Cyber Security Center (NCSC) britannique, les attaques ont été menées à l’aide de techniques d’ingénierie sociale: les pirates ont soigneusement choisi leurs victimes puis, par le biais de faux courriels ou d’appels téléphoniques, se sont fait passer pour des collègues ou des opérateurs informatiques afin de voler les informations d’identification permettant d’accéder aux systèmes de l’entreprise et de demander une rançon.

Un mode d’attaque répandu qui compte globalement 1 747 réclamations pour le seul deuxième trimestre 2024, selon le nouveau rapport Ransomfeed.

Parmi celles-ci, 58 concernaient l’Italie et représentaient un peu plus d’une attaque de ransomware tous les deux jours, soit une augmentation de près de 100 % par rapport au deuxième trimestre 2022.

En Italie, outre les dommages susmentionnés, les victimes de ransomware sont également soumises à des sanctions en vertu d’une mesure prise en 2022 par le Garante per la protezione dei dati personali. Les organisations sont ainsi averties qu’elles doivent mieux s’équiper en matière de protection des données et de gestion des cyberrisques.

Bien entendu, l’histoire de Marks & Spencer nous montre que d’autres pays, que nous considérons souvent comme plus avancés que nous, ont également beaucoup à améliorer sur le front de la sécurité.

Au Royaume-Uni, à la suite de ce dernier incident, le NCSC a lancé un avertissement à toutes les organisations, leur demandant de revoir la manière dont leurs services d’assistance autorisent la réinitialisation des mots de passe, en particulier pour les employés occupant des postes sensibles.

Mais en fin de compte, bien que les histoires changent et que les protagonistes soient différents, la morale est toujours la même.

L’élément humain est le maillon faible de la chaîne. et il faut y travailler.

Le ransomware étant une méthode d’attaque qui exploite le facteur humain en tirant parti de la vulnérabilité, de la distraction, de l « émotivité et, en général, d’un manque de sensibilisation adéquate, il est impératif de renforcer cette dernière et d’adopter une posture numérique adaptée à l » époque.

Pour les entreprises et les organisations, investir dans d’excellents cours de formation continuellement mis à jour, avec des exercices pratiques et des formations personnalisées, n’est plus une option. L’objectif est de faire passer le « facteur humain » du statut de maillon le plus faible de la chaîne à celui de premier facteur de défense. Une métamorphose nécessaire, mais qui nécessite de choisir le bon chemin pour arriver au but sans fatigue, et même en s’amusant.