A pesar de las numerosas “mejoras” de los ciberdelincuentes, el factor humano sigue siendo el eslabón más débil

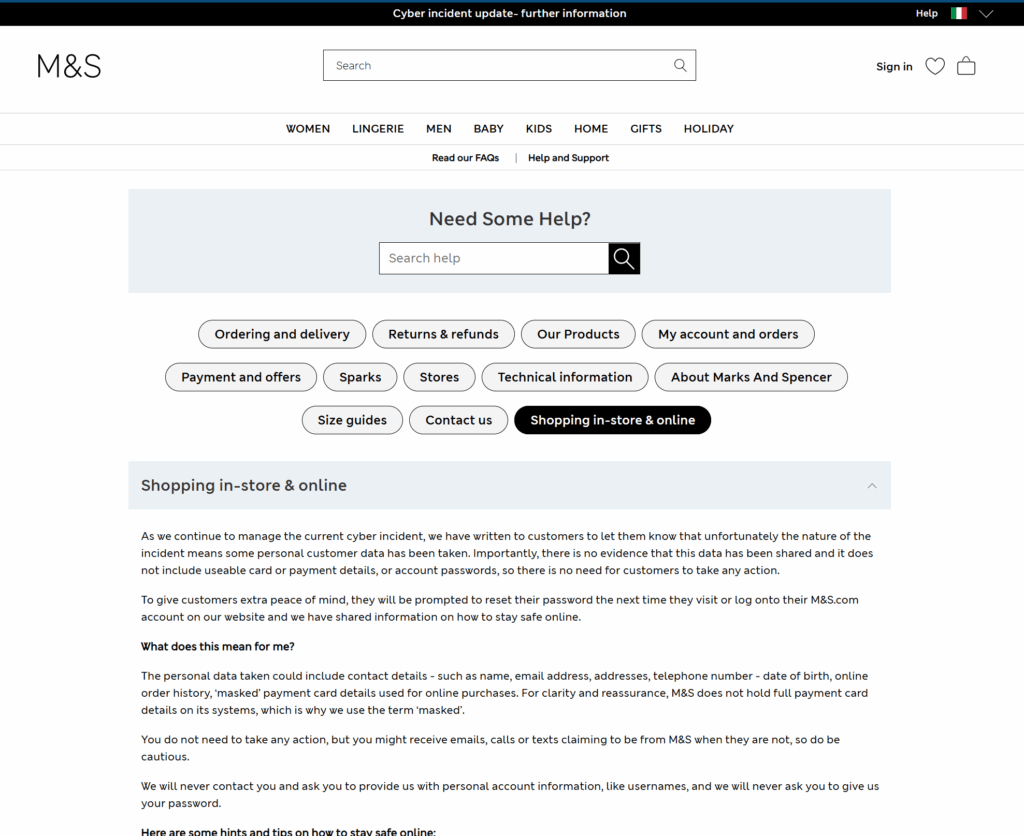

A pesar de que ha pasado un mes, no hay signos de vuelta a la normalidad y, sobre todo, los daños son millonarios. Hablamos del ataque a Marks & Spencer (M&S), uno de los minoristas más conocidos del Reino Unido, con más de 140 años de historia, 64.000 empleados y 565 tiendas, que sufrió el 22 de abril uno de los peores ciberataques de los últimos tiempos.

El incidente obligó a cesar las operaciones de la división de ropa en línea, que aún no se han restablecido, dejó vacías algunas estanterías de las tiendas y le ha dejado hasta ahora unas pérdidas de 60 millones de libras (80 millones de dólares) en concepto de lucro cesante. En bolsa, la empresa ha perdido hasta ahora unos 1.200 millones de libras. Según un comunicado emitido el miércoles por el propio minorista , el ataque le costará unos 300 millones de libras (403 millones de dólares) en beneficios operativos para el año en curso.

Además de todo esto, la cadena se enfrenta a una demanda colectiva multimillonaria de un número indeterminado de clientes escoceses cuyos datos fueron robados por ciberdelincuentes.

El bufete de abogados Thompsons Solicitors, experto en este tipo de delitos y encargado del caso, lo califica como“el mayor robo de datos en el que hemos participado”.

Analistas informáticos y ejecutivos del sector minorista de la conocida marca británica afirmaron que la empresa fue víctima de un ataque de ransomware, se negó a pagar, siguió las recomendaciones del gobierno y está trabajando para reinstalar todos sus sistemas informáticos.

Al parecer, detrás del ataque se encuentra un grupo autodenominado DragonForce, considerado una especie de franquicia de ciberdelincuentes.

De hecho, este grupo ofrece a otros ciberdelincuentes ransomware como servicio (‘Ransomware-as-a-Service«), y se asegura una comisión del 20% sobre el rescate obtenido.

Sin embargo, hace unos meses, el grupo hizo una actualización: en un post fechado el 19 de marzo de 2025, anunció su reposicionamiento como “cártel” e introdujo el paso a un modelo distribuido que permite a sus “afiliados” crear sus propias “marcas delictivas”.

Así, DragonForce proporciona su infraestructura y herramientas, pero no exige a los afiliados que utilicen su ransomware. Las características anunciadas incluyen paneles de administración y atención al cliente, herramientas de cifrado y negociación de rescates, un sistema de almacenamiento de archivos, un sitio de filtraciones basado en Tor con un dominio .onion y servicios de asistencia.

Un mundo, el de la delincuencia, cada vez más organizado y eficaz y, para todos los demás, una perspectiva cuando menos aterradora.

Según el Centro Nacional de Ciberseguridad británico (NCSC), los ataques se llevaron a cabo mediante técnicas de ingeniería social: los piratas elegían cuidadosamente a sus víctimas y luego, mediante falsos correos electrónicos o llamadas telefónicas, se hacían pasar por colegas u operadores informáticos para robar las credenciales de acceso a los sistemas de la empresa y pedir un rescate.

Una modalidad de ataque muy extendida que contabiliza globalmente 1.747 siniestros solo en el segundo trimestre de 2024, según el nuevo Informe Ransomfeed.

De ellos, 58 afectaban a Italia y suponían algo más de un ataque de ransomware cada dos días, un aumento de casi el 100% en comparación con el segundo trimestre de 2022.

En Italia, además de los daños mencionados , las víctimas de ransomware también están sujetas a sanciones en virtud de una medida emitida en 2022 por el Garante per la protezione dei dati personali. Se trata de una advertencia a las organizaciones de que deben equiparse mejor para la protección de datos y la gestión de riesgos cibernéticos.

Por supuesto, la historia de Marks & Spencer nos dice que otros países, que a menudo consideramos más adelantados que nosotros, también tienen mucho que mejorar en el frente de la seguridad.

En el Reino Unido, a raíz de este último incidente, el NCSC emitió una advertencia a todas las organizaciones pidiéndoles que revisen la forma en que sus servicios de asistencia autorizan el restablecimiento de contraseñas, especialmente en el caso de empleados con funciones delicadas.

Pero al final, aunque las historias cambien y los protagonistas sean distintos, la moraleja es siempre la misma.

El elemento humano es el eslabón débil de la cadena y eso hay que trabajarlo.

Dado que el ransomware es un método de ataque que explota el factor humano aprovechando la vulnerabilidad, la distracción, la emocionalidad y, en general, la falta de concienciación adecuada, es imperativo reforzar esta última y asumir una postura digital adecuada a los tiempos que corren.

Para las empresas y organizaciones, invertir en cursos de formación excelentes y continuamente actualizados, con ejercicios prácticos y formación personalizada, ya no es una opción. El objetivo es transformar el “factor humano” del eslabón más débil de la cadena al primer factor de defensa. Una metamorfosis necesaria, pero que requiere la elección del camino correcto para llegar directamente a la meta sin fatiga, divirtiéndose de hecho.